Partenaires & Sponsors

Intéressé par le co-branding / sponsoring ? Nous contacter

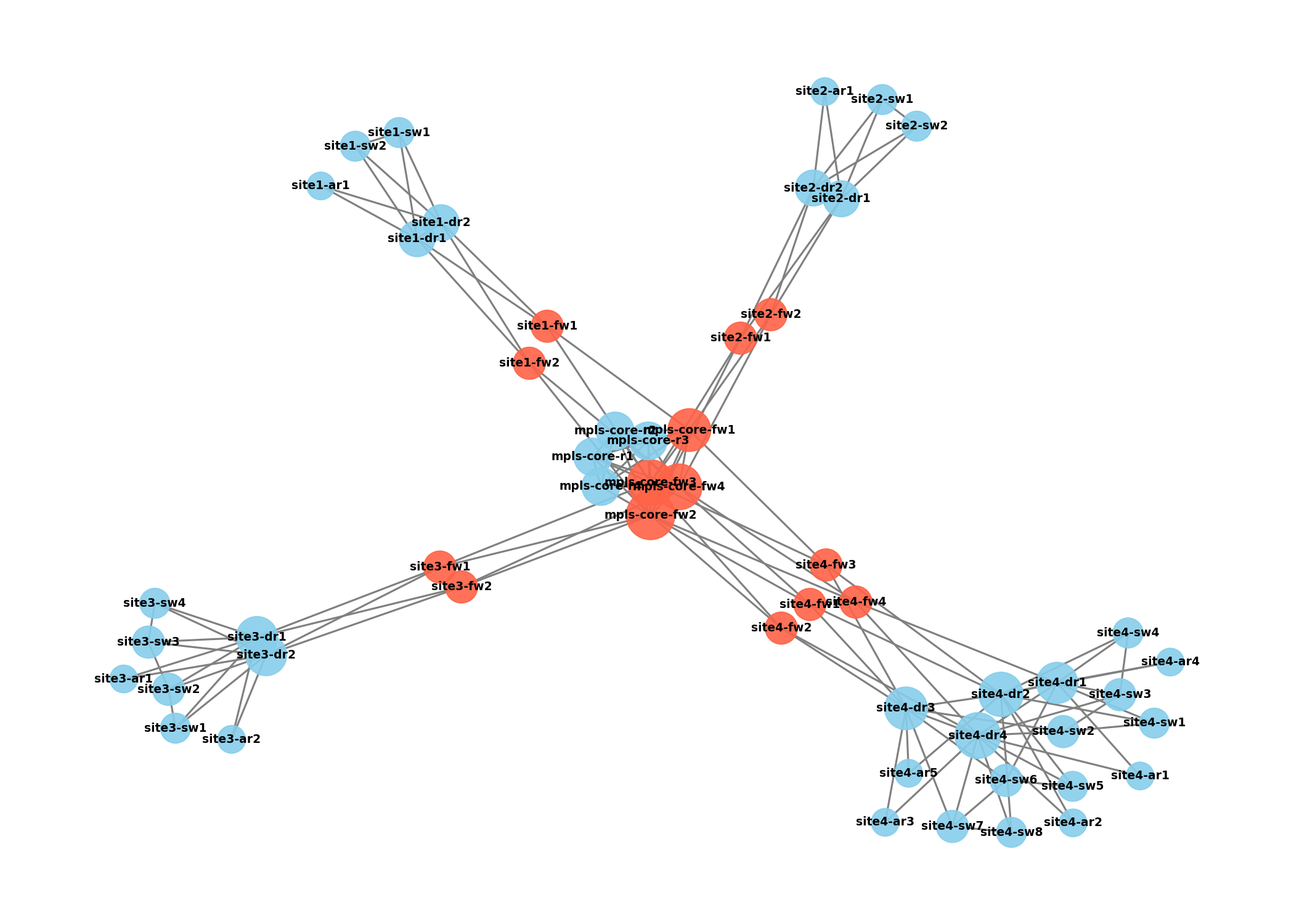

Ce rapport résume les principaux résultats de l’analyse des configurations réseau et système, en tenant compte des exigences pertinentes de NIS2 et de TISAX. La configuration du NTP, des politiques de mots de passe, des systèmes de journalisation (syslog) et des listes de contrôle d’accès (ACL) constitue des éléments essentiels d’un ISMS robuste et sont déterminants pour la conformité.

Le réseau joue un rôle central : en tant que « colonne vertébrale des données » de toute organisation, il détermine largement la manière dont les informations peuvent être transmises, stockées et gérées en toute sécurité. Une architecture réseau stable et bien sécurisée constitue la base de mesures de sécurité efficaces et réduit les risques d’attaques ou de mauvaises configurations.

| Device | Issue | Severity | Recommendation | Details |

|---|---|---|---|---|

| MPLS-Core-FW3 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site2-DR2 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site3-SW1 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site4-SW4 | No NTP server configured | Warning | Configure at least one external NTP server for time sync | |

| Site4-SW4 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site4-SW7 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site4-FW2 | Only 1 NTP server(s) configured | Info | Add second NTP server for redundancy | 4.4.4.4 |

| Site4-FW2 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site4-DR4 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site2-SW2 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site1-SW1 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site3-DR2 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site3-FW1 | Only 1 NTP server(s) configured | Info | Add second NTP server for redundancy | 4.4.4.4 |

| Site3-FW1 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site4-SW5 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site1-DR1 | No NTP server configured | Warning | Configure at least one external NTP server for time sync | |

| Site1-DR1 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site4-SW3 | No NTP server configured | Warning | Configure at least one external NTP server for time sync | |

| Site4-SW3 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site1-FW1 | Only 1 NTP server(s) configured | Info | Add second NTP server for redundancy | 4.4.4.4 |

| Site1-FW1 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site2-FW2 | No NTP server configured | Warning | Configure at least one external NTP server for time sync | |

| Site2-FW2 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site4-FW1 | Only 1 NTP server(s) configured | Info | Add second NTP server for redundancy | 4.4.4.4 |

| Site4-FW1 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site4-SW1 | No NTP server configured | Warning | Configure at least one external NTP server for time sync | |

| Site4-SW1 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site4-SW2 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site1-FW2 | Only 1 NTP server(s) configured | Info | Add second NTP server for redundancy | 4.4.4.4 |

| Site1-FW2 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site4-AR2 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site4-AR3 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site4-DR2 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| MPLS-Core-FW4 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site4-DR1 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site4-SW8 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site1-DR2 | No NTP server configured | Warning | Configure at least one external NTP server for time sync | |

| Site1-DR2 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| MPLS-Core-R4 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site2-DR1 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| MPLS-Core-R2 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site4-AR4 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site3-DR1 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site4-AR5 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site4-FW4 | Only 1 NTP server(s) configured | Info | Add second NTP server for redundancy | 4.4.4.4 |

| Site4-FW4 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site3-AR1 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site3-SW3 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| MPLS-Core-R3 | No NTP server configured | Warning | Configure at least one external NTP server for time sync | |

| MPLS-Core-R3 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| MPLS-Core-FW2 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site4-SW6 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| MPLS-Core-R1 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site3-SW2 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site1-AR1 | No NTP server configured | Warning | Configure at least one external NTP server for time sync | |

| Site1-AR1 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| MPLS-Core-FW1 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site3-SW4 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site1-SW2 | No NTP server configured | Warning | Configure at least one external NTP server for time sync | |

| Site1-SW2 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site3-AR2 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site4-FW3 | Only 1 NTP server(s) configured | Info | Add second NTP server for redundancy | 4.4.4.4 |

| Site4-FW3 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site2-AR1 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site2-SW1 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site2-FW1 | No NTP server configured | Warning | Configure at least one external NTP server for time sync | |

| Site2-FW1 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site3-FW2 | Only 1 NTP server(s) configured | Info | Add second NTP server for redundancy | 4.4.4.4 |

| Site3-FW2 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site4-AR1 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| Site4-DR3 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client |

| Device | Issue | Severity | Recommendation | Config_Line |

|---|---|---|---|---|

| Site2-DR2 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| Site3-SW1 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| Site4-SW4 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| Site4-SW7 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| Site4-FW2 | ASA enable password without encryption | High | Use 'enable password |

enable password cisco encrypted |

| Site2-SW2 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| Site1-SW1 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| Site3-DR2 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| Site3-FW1 | ASA enable password without encryption | High | Use 'enable password |

enable password cisco encrypted |

| Site4-SW5 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| Site1-DR1 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| Site4-SW3 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| Site1-FW1 | ASA enable password without encryption | High | Use 'enable password |

enable password cisco encrypted |

| Site2-FW2 | ASA enable password without encryption | High | Use 'enable password |

enable password cisco encrypted |

| Site4-FW1 | ASA enable password without encryption | High | Use 'enable password |

enable password cisco encrypted |

| Site4-SW1 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| Site4-SW2 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| Site1-FW2 | ASA enable password without encryption | High | Use 'enable password |

enable password cisco encrypted |

| Site4-AR2 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| Site4-AR3 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| Site4-DR2 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| Site4-DR1 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| Site4-SW8 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| Site1-DR2 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| MPLS-Core-R4 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| Site2-DR1 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| MPLS-Core-R2 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| Site4-AR4 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| Site3-DR1 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| Site4-AR5 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| Site4-FW4 | ASA enable password without encryption | High | Use 'enable password |

enable password cisco encrypted |

| Site3-AR1 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| Site3-SW3 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| MPLS-Core-R3 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| Site4-SW6 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| MPLS-Core-R1 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| Site3-SW2 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| Site1-AR1 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| Site3-SW4 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| Site1-SW2 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| Site3-AR2 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| Site4-FW3 | ASA enable password without encryption | High | Use 'enable password |

enable password cisco encrypted |

| Site2-AR1 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| Site2-SW1 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| Site2-FW1 | ASA enable password without encryption | High | Use 'enable password |

enable password cisco encrypted |

| Site3-FW2 | ASA enable password without encryption | High | Use 'enable password |

enable password cisco encrypted |

| Site4-AR1 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| Site4-DR3 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS |

| Device | Issue | Severity | Recommendation | Config_Line |

|---|

| Device | Issue | Severity | Recommendation | Details |

|---|---|---|---|---|

| Site4-FW2 | ISAKMP / IPSec using SHA-1 | Medium | Use SHA-256 oder höher | Regex found 'hash sha' oder 'hash sha1' |

| Site4-FW2 | ISAKMP / IPSec using DH group5 (1536-bit) | Medium | Use DH group14 oder höher (2048-bit) | Regex found 'group 5' |

| Site4-FW2 | ISAKMP / IPSec lifetime abweichend (43200) | Info | Use lifetime 86400 (24h) oder passenden Wert laut Richtlinie | Regex found 'lifetime 43200' |

| Site3-FW1 | ISAKMP / IPSec using SHA-1 | Medium | Use SHA-256 oder höher | Regex found 'hash sha' oder 'hash sha1' |

| Site3-FW1 | ISAKMP / IPSec using DH group5 (1536-bit) | Medium | Use DH group14 oder höher (2048-bit) | Regex found 'group 5' |

| Site3-FW1 | ISAKMP / IPSec lifetime abweichend (43200) | Info | Use lifetime 86400 (24h) oder passenden Wert laut Richtlinie | Regex found 'lifetime 43200' |

| Site1-FW1 | ISAKMP / IPSec using SHA-1 | Medium | Use SHA-256 oder höher | Regex found 'hash sha' oder 'hash sha1' |

| Site1-FW1 | ISAKMP / IPSec using DH group5 (1536-bit) | Medium | Use DH group14 oder höher (2048-bit) | Regex found 'group 5' |

| Site1-FW1 | ISAKMP / IPSec lifetime abweichend (43200) | Info | Use lifetime 86400 (24h) oder passenden Wert laut Richtlinie | Regex found 'lifetime 43200' |

| Site2-FW2 | ISAKMP / IPSec using MD5 | Medium | Use SHA-256 oder höher | Regex found 'hash md5' |

| Site2-FW2 | ISAKMP / IPSec using DH group5 (1536-bit) | Medium | Use DH group14 oder höher (2048-bit) | Regex found 'group 5' |

| Site2-FW2 | ISAKMP / IPSec lifetime abweichend (43200) | Info | Use lifetime 86400 (24h) oder passenden Wert laut Richtlinie | Regex found 'lifetime 43200' |

| Site4-FW1 | ISAKMP / IPSec using SHA-1 | Medium | Use SHA-256 oder höher | Regex found 'hash sha' oder 'hash sha1' |

| Site4-FW1 | ISAKMP / IPSec using DH group5 (1536-bit) | Medium | Use DH group14 oder höher (2048-bit) | Regex found 'group 5' |

| Site4-FW1 | ISAKMP / IPSec lifetime abweichend (43200) | Info | Use lifetime 86400 (24h) oder passenden Wert laut Richtlinie | Regex found 'lifetime 43200' |

| Site1-FW2 | ISAKMP / IPSec using SHA-1 | Medium | Use SHA-256 oder höher | Regex found 'hash sha' oder 'hash sha1' |

| Site1-FW2 | ISAKMP / IPSec using DH group5 (1536-bit) | Medium | Use DH group14 oder höher (2048-bit) | Regex found 'group 5' |

| Site1-FW2 | ISAKMP / IPSec lifetime abweichend (43200) | Info | Use lifetime 86400 (24h) oder passenden Wert laut Richtlinie | Regex found 'lifetime 43200' |

| Site4-FW4 | ISAKMP / IPSec using MD5 | Medium | Use SHA-256 oder höher | Regex found 'hash md5' |

| Site4-FW4 | ISAKMP / IPSec using DH group5 (1536-bit) | Medium | Use DH group14 oder höher (2048-bit) | Regex found 'group 5' |

| Site4-FW4 | ISAKMP / IPSec lifetime abweichend (43200) | Info | Use lifetime 86400 (24h) oder passenden Wert laut Richtlinie | Regex found 'lifetime 43200' |

| Site4-FW3 | ISAKMP / IPSec using SHA-1 | Medium | Use SHA-256 oder höher | Regex found 'hash sha' oder 'hash sha1' |

| Site4-FW3 | ISAKMP / IPSec using DH group5 (1536-bit) | Medium | Use DH group14 oder höher (2048-bit) | Regex found 'group 5' |

| Site4-FW3 | ISAKMP / IPSec lifetime abweichend (43200) | Info | Use lifetime 86400 (24h) oder passenden Wert laut Richtlinie | Regex found 'lifetime 43200' |

| Site2-FW1 | ISAKMP / IPSec using SHA-1 | Medium | Use SHA-256 oder höher | Regex found 'hash sha' oder 'hash sha1' |

| Site2-FW1 | ISAKMP / IPSec using DH group5 (1536-bit) | Medium | Use DH group14 oder höher (2048-bit) | Regex found 'group 5' |

| Site2-FW1 | ISAKMP / IPSec lifetime abweichend (43200) | Info | Use lifetime 86400 (24h) oder passenden Wert laut Richtlinie | Regex found 'lifetime 43200' |

| Site3-FW2 | ISAKMP / IPSec using SHA-1 | Medium | Use SHA-256 oder höher | Regex found 'hash sha' oder 'hash sha1' |

| Site3-FW2 | ISAKMP / IPSec using DH group5 (1536-bit) | Medium | Use DH group14 oder höher (2048-bit) | Regex found 'group 5' |

| Site3-FW2 | ISAKMP / IPSec lifetime abweichend (43200) | Info | Use lifetime 86400 (24h) oder passenden Wert laut Richtlinie | Regex found 'lifetime 43200' |

| Device | Issue | Severity | Recommendation | Details |

|---|---|---|---|---|

| Site3-FW1 | ASA failover partially configured | Info | Verify 'failover lan unit' or 'failover interface' config | |

| Site2-FW2 | ASA failover partially configured | Info | Verify 'failover lan unit' or 'failover interface' config | |

| Site4-FW1 | ASA failover partially configured | Info | Verify 'failover lan unit' or 'failover interface' config | |

| MPLS-Core-FW1 | ASA failover partially configured | Info | Verify 'failover lan unit' or 'failover interface' config | |

| Site2-FW1 | ASA failover partially configured | Info | Verify 'failover lan unit' or 'failover interface' config |

| Device | Issue | Severity | Recommendation | Details |

|---|

| Device | Issue | Severity | Recommendation | Config_Line |

|---|---|---|---|---|

| Site2-DR2 | Only one syslog server configured (IOS) | Info | Add second syslog server for redundancy | trap |

| Site3-SW1 | Logging trap set to 'debugging' (IOS) | Info | Consider using 'warnings' or 'errors' to reduce log noise | logging trap debugging |

| Site4-SW4 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| Site4-SW7 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| Site2-SW2 | No Syslog server configured (IOS) | Warning | Use 'logging host |

|

| Site2-SW2 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| Site1-SW1 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| Site4-SW5 | Logging trap set to 'debugging' (IOS) | Info | Consider using 'warnings' or 'errors' to reduce log noise | logging trap debugging |

| Site4-SW3 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| Site2-FW2 | No Syslog server configured (ASA) | Warning | Use 'logging host |

|

| Site2-FW2 | No 'logging trap' level set (ASA) | Info | Configure 'logging trap |

|

| Site4-SW1 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| Site4-SW2 | No Syslog server configured (IOS) | Warning | Use 'logging host |

|

| Site4-SW2 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| Site4-AR2 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| Site4-AR3 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| Site4-DR1 | Only one syslog server configured (IOS) | Info | Add second syslog server for redundancy | trap |

| Site4-SW8 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| Site4-AR4 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| Site4-AR5 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| Site3-AR1 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| Site3-SW3 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| Site4-SW6 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| Site3-SW2 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| Site1-AR1 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| MPLS-Core-FW1 | Logging trap set to 'debugging' (ASA) | Info | Consider using 'warnings' or 'errors' to reduce log noise | logging trap debugging |

| Site3-SW4 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| Site1-SW2 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| Site3-AR2 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| Site2-AR1 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| Site2-SW1 | Logging trap set to 'debugging' (IOS) | Info | Consider using 'warnings' or 'errors' to reduce log noise | logging trap debugging |

| Site4-AR1 | Logging trap set to 'debugging' (IOS) | Info | Consider using 'warnings' or 'errors' to reduce log noise | logging trap debugging |

| Device | Issue | Severity | Recommendation | Config_Line |

|---|---|---|---|---|

| Site2-DR2 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| Site3-DR2 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| Site1-DR1 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| Site4-AR2 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| Site4-AR3 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| Site4-DR2 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| Site4-DR1 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| Site1-DR2 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| MPLS-Core-R4 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| Site2-DR1 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| MPLS-Core-R2 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| Site4-AR4 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| Site3-DR1 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| Site4-AR5 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| Site3-AR1 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| MPLS-Core-R3 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| MPLS-Core-R1 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| Site1-AR1 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| Site3-AR2 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| Site2-AR1 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| Site4-AR1 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| Site4-DR3 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

Cette section montre combien de flux seraient perdus en cas de panne d’un nœud spécifique (LostFlows). Une valeur > 0 indique un point de défaillance unique potentiel (SPOF).

Bonne nouvelle : Aucun flux n’a été perdu – apparemment aucun SPOF n’existe.

| NodeDown | FlowsOkBefore | FlowsOkAfter | LostFlows |

|---|

| Structure_Type | Structure_Name | Source_Lines | Is truly unused? |

|---|---|---|---|

| extended ipv4 access-list | UNUSED_ACL_2742 | configs/MPLS-Core-FW3.cfg:[53, 54] | Yes |

| extended ipv4 access-list | UNUSED_ACL_9 | configs/MPLS-Core-R3.cfg:[31, 32, 33, 34] | No |

| extended ipv4 access-list | UNUSED_ACL_4510 | configs/MPLS-Core-R4.cfg:[31, 32] | No |

| extended ipv4 access-list | ACL_DMZ_OUTSIDE | configs/Site1-FW1.cfg:[43, 44, 45, 46, 47] | No |

| extended ipv4 access-list | ACL_INSIDE_DMZ | configs/Site1-FW1.cfg:[34, 35, 36, 37, 38, 39, 40, 41] | No |

| extended ipv4 access-list | ACL_DMZ_OUTSIDE | configs/Site1-FW2.cfg:[43, 44, 45, 46, 47] | No |

| extended ipv4 access-list | ACL_INSIDE_DMZ | configs/Site1-FW2.cfg:[34, 35, 36, 37, 38, 39, 40, 41] | No |

| extended ipv4 access-list | UNUSED_ACL_3531 | configs/Site1-FW2.cfg:[49, 50] | Yes |

| extended ipv4 access-list | UNUSED_ACL_6472 | configs/Site2-DR1.cfg:[40, 41, 42] | No |

| extended ipv4 access-list | UNUSED_ACL_28 | configs/Site2-DR2.cfg:[43, 44, 45, 46] | No |

| extended ipv4 access-list | UNUSED_ACL_3798 | configs/Site2-DR2.cfg:[40, 41] | No |

| extended ipv4 access-list | UNUSED_ACL_5106 | configs/Site2-DR2.cfg:[48, 49, 50, 51] | Yes |

| extended ipv4 access-list | ACL_DMZ_OUTSIDE | configs/Site2-FW1.cfg:[39, 40, 41, 42, 43] | No |

| extended ipv4 access-list | ACL_INSIDE_DMZ | configs/Site2-FW1.cfg:[33, 34, 35, 36, 37] | No |

| extended ipv4 access-list | UNUSED_ACL_4633 | configs/Site2-FW1.cfg:[45, 46] | No |

| extended ipv4 access-list | ACL_DMZ_OUTSIDE | configs/Site2-FW2.cfg:[41, 42, 43, 44, 45] | No |

| extended ipv4 access-list | ACL_INSIDE_DMZ | configs/Site2-FW2.cfg:[33, 34, 35, 36, 37, 38, 39] | No |

| extended ipv4 access-list | UNUSED_ACL_1040 | configs/Site2-FW2.cfg:[51, 52, 53] | No |

| extended ipv4 access-list | UNUSED_ACL_2047 | configs/Site2-FW2.cfg:[47, 48, 49] | Yes |

| extended ipv4 access-list | UNUSED_ACL_6754 | configs/Site3-AR2.cfg:[27, 28, 29, 30] | No |

| extended ipv4 access-list | UNUSED_ACL_9685 | configs/Site3-DR1.cfg:[52, 53] | No |

| extended ipv4 access-list | ACL_DMZ_OUTSIDE | configs/Site3-FW1.cfg:[42, 43, 44, 45, 46] | No |

| extended ipv4 access-list | ACL_INSIDE_DMZ | configs/Site3-FW1.cfg:[34, 35, 36, 37, 38, 39, 40] | No |

| extended ipv4 access-list | ACL_DMZ_OUTSIDE | configs/Site3-FW2.cfg:[43, 44, 45, 46, 47] | No |

| extended ipv4 access-list | ACL_INSIDE_DMZ | configs/Site3-FW2.cfg:[34, 35, 36, 37, 38, 39, 40, 41] | No |

| extended ipv4 access-list | UNUSED_ACL_2309 | configs/Site3-FW2.cfg:[49, 50] | Yes |

| extended ipv4 access-list | UNUSED_ACL_7010 | configs/Site4-AR1.cfg:[24, 25, 26] | Yes |

| extended ipv4 access-list | UNUSED_ACL_5765 | configs/Site4-AR3.cfg:[24, 25, 26, 27] | No |

| extended ipv4 access-list | UNUSED_ACL_6157 | configs/Site4-AR4.cfg:[24, 25] | Yes |

| extended ipv4 access-list | UNUSED_ACL_3841 | configs/Site4-DR2.cfg:[62, 63, 64] | No |

| extended ipv4 access-list | UNUSED_ACL_4313 | configs/Site4-DR3.cfg:[56, 57, 58] | No |

| extended ipv4 access-list | ACL_DMZ_OUTSIDE | configs/Site4-FW1.cfg:[43, 44, 45, 46, 47] | No |

| extended ipv4 access-list | ACL_INSIDE_DMZ | configs/Site4-FW1.cfg:[34, 35, 36, 37, 38, 39, 40, 41] | No |

| extended ipv4 access-list | UNUSED_ACL_6435 | configs/Site4-FW1.cfg:[49, 50, 51] | No |

| extended ipv4 access-list | ACL_DMZ_OUTSIDE | configs/Site4-FW2.cfg:[42, 43, 44, 45, 46] | No |

| extended ipv4 access-list | ACL_INSIDE_DMZ | configs/Site4-FW2.cfg:[34, 35, 36, 37, 38, 39, 40] | No |

| extended ipv4 access-list | ACL_DMZ_OUTSIDE | configs/Site4-FW3.cfg:[45, 46, 47, 48, 49] | No |

| extended ipv4 access-list | ACL_INSIDE_DMZ | configs/Site4-FW3.cfg:[34, 35, 36, 37, 38, 39, 40, 41, 42, 43] | No |

| extended ipv4 access-list | ACL_DMZ_OUTSIDE | configs/Site4-FW4.cfg:[43, 44, 45, 46, 47] | No |

| extended ipv4 access-list | ACL_INSIDE_DMZ | configs/Site4-FW4.cfg:[34, 35, 36, 37, 38, 39, 40, 41] | No |

| Node | Filter_Name | Flow | Action | Line_Content | Trace |

|---|

Synchronisation NTP (Exigence TISAX p. ex. AL2.5 « Horodatage », NIS2 Art. 20/21) :

Une synchronisation horaire précise et fiable est essentielle pour la journalisation correcte

des événements et l’intégrité des systèmes. Elle permet d’attribuer avec exactitude les incidents

de sécurité et de corréler différentes sources de logs.

Configuration Syslog (TISAX p. ex. AL2.5 « Logging & Monitoring », NIS2 Art. 20/21) :

La collecte et l’analyse centralisées des journaux soutiennent à la fois TISAX/ISMS et

NIS2 (détection et signalement des incidents). Une collecte Syslog centralisée est également

essentielle pour l’archivage sécurisé et la traçabilité des événements.

Politiques de mots de passe (TISAX AL2.1.x « Password Policies », NIS2 Art. 21 « Access Control ») :

Des politiques de mots de passe complexes et appliquées de manière stricte sont

des exigences clés de TISAX et de NIS2 en matière de gestion des utilisateurs et identités.

Cela inclut longueur minimale, caractères spéciaux, changements réguliers, mécanismes de verrouillage

et authentification multi-facteurs (MFA), selon l’évaluation des risques.

Listes de contrôle d’accès (ACL) (TISAX AL3 « Network Security Requirements », NIS2 Art. 21 « Segmentation ») :

Les ACL assurent la segmentation et le contrôle des flux dans le réseau.

Une utilisation insuffisante ou incorrecte peut créer des failles importantes.

TISAX exige une segmentation claire et des règles d’accès ; NIS2 impose également

des mesures techniques et organisationnelles adéquates pour protéger les infrastructures.

Telnet vs. SSH (TISAX AL2.5 « Chiffrement en transit », NIS2 Art. 20 « Hygiène cyber ») :

Les protocoles anciens et non chiffrés comme Telnet représentent un risque majeur.

TISAX et NIS2 exigent des accès de gestion sécurisés — donc SSH au lieu de Telnet.

Cela garantit un niveau de chiffrement de base et une protection contre les attaques de type Man-in-the-Middle.

IPSec / VPN (TISAX AL2.5 ou AL3.3 « Cryptographie », NIS2 Art. 20/21) :

Des connexions VPN sécurisées via IPSec (p. ex. IKEv2 avec AES-256 et DH Group14+) sont essentielles

pour protéger la communication intersites ou les accès distants.

TISAX exige un chiffrement approprié des données en transit ; NIS2 requiert

des mesures efficaces contre l’interception et la manipulation.

Services non utilisés (TISAX AL2.x « Durcissement », NIS2 Art. 20 « Hygiène cyber ») :

Les services ou ports inutiles doivent être systématiquement désactivés.

Cela réduit la surface d’attaque et complique l’exploitation de failles potentielles.

TISAX et NIS2 imposent des vérifications et mises à jour régulières des configurations.

Utilisation des VRF (TISAX AL3 « Séparation réseau », NIS2 Art. 21) :

Le Virtual Routing & Forwarding (VRF) permet une séparation logique des tables

et instances de routage. Indispensable lorsque différents niveaux de protection coexistent.

Une configuration incorrecte peut introduire des failles ; VRF doit être implémenté

selon TISAX (AL3) et NIS2.

Sécurité SNMP (TISAX AL2.5 « Gestion sécurisée », NIS2 Art. 20) :

Les versions anciennes de SNMP (v1, v2c) sont vulnérables (p. ex. chaînes en clair).

TISAX et NIS2 exigent des protocoles modernes comme SNMPv3 (chiffrement, authentification)

pour éviter tout accès non autorisé ou manipulation.

Point de défaillance unique (SPOF) & Redondance (TISAX AL2.10 ou AL3.2 « Gestion des urgences », NIS2 Art. 21) :

Dans un environnement hautement disponible, les SPOF doivent être identifiés et

éliminés si possible. TISAX exige des plans d’urgence et des concepts de redondance

pour garantir la continuité.

NIS2 met également l’accent sur la continuité des activités et la résilience.

Le tableau suivant montre comment certaines catégories réseau et sécurité se rattachent aux exigences des principaux standards et directives. Pour ISO/IEC 27001 et ISO/IEC 27002, les numéros de la version 2022 ont été utilisés.

| Catégorie | ISO 27001:2022 (Annexe A) | ISO 27002:2022 | NIS2 (*1) | KRITIS (DE) | TISAX (VDA-ISA) | NIST (SP 800-53 / CSF) | CIS Controls (v8) | BSI IT-Grundschutz | Remarque |

|---|---|---|---|---|---|---|---|---|---|

| Serveur de temps NTP | 8.17 (Synchronisation de l’horloge) | 8.17 (Synchronisation de l’horloge) | Art. 20, 21 (Détection, Journalisation) | §8a (IT-SiG) / KritisV | Processus ISMS (AL2?), ex. « Horodatage » | AU-8 (Horodatage), CSF: DE.CM-7 (Surveillance) | Contrôle 8 (Gestion des journaux d’audit) | ORP.4 (Journalisation), SYS.1.1 | Des horodatages corrects sont essentiels pour la corrélation des journaux, la criminalistique et les événements. |

| Politiques de mot de passe | 5.7 (Identification & Authentification), évent. 5.9 (Utilisation des accès privilégiés) |

5.7 (Identification & Authentification), 5.9 (Utilisation des accès privilégiés) |

Art. 21 (Contrôle d’accès) | §8a (Accès, Authent.) | AL2.1.3 ou AL2.2.2 (Politiques de mot de passe) | AC-2 (Gestion des comptes), IA-5 (Auth), CSF: PR.AC |

Contrôle 5 (Gestion des comptes) | ORP.1 (Politiques), SYS.1.1 (Serveur) | Complexité, longueur, verrouillage etc. réduisent le brute force et le partage non autorisé d’accès. |

| Configuration Syslog | 8.15 (Journalisation), 8.16 (Surveillance des activités) |

8.15 (Journalisation), 8.16 (Surveillance) | Art. 20 (Journalisation), 21 | §8a BSI-G (Exigences de log) | AL2.5 (Surveillance / Journalisation) | AU-2, AU-3 (Journalisation), CSF: DE.AE |

Contrôle 8 (Gestion des journaux d’audit) | ORP.4 (Journalisation) | La journalisation centralisée (ex. Syslog) garantit l’intégrité et simplifie l’analyse. |

| Telnet / SSH | 5.35 (Utilisation de protocoles de communication sécurisés) | 5.35 (Utilisation de protocoles de comm. sécurisés) | Art. 20 (Mesures de sécurité de base) | §8a / KritisV | AL2.5 (Chiffrement en transit) | AC-17 (Accès distant), CSF: PR.AC |

Contrôle 11 (Configuration sécurisée) | NET.1.1 (Gestion sécurisée) | SSH au lieu de Telnet (non chiffré) → Accès distant sécurisé. |

| Listes de contrôle d’accès (ACL) | 8.23 (Sécurité réseau) | 8.23 (Sécurité réseau) | Art. 21 (Segmentation, Protection) | §8a / KritisV | AL3 : « Exigences de sécurité réseau » | SC-7 (Protection des frontières), CSF: PR.PT |

Contrôle 9 (Ports réseau, Protocoles) | NET.1.1 (Routeurs/Commutateurs) | Restriction des ports/protocoles, segmentation, droits d’accès minimaux. |

| IPSec / VPN | 5.31 (Utilisation de la cryptographie), 5.35 (Comm. sécurisée) |

5.31 (Utilisation de la cryptographie), 5.35 |

Art. 20 (Cryptographie), 21 | §8a / KritisV | AL2.5, AL3.3 (Exigences cryptographiques) | SC-13 (Protection cryptographique), CSF: PR.DS-2 |

Contrôle 14 (Chiffrement) | CON.2 (Concept crypto), NET.1.1 | Connexions VPN sécurisées, algorithme fort (AES256, SHA-2, DH Group14+). |

| Basculement ASA | 5.29 (Redondance du traitement de l’information) | 5.29 (Redondance du traitement de l’information) | Art. 21 (Gestion des risques, Résilience) | §8a BSI-G (Disponibilité) | AL3.2 (Plan d’urgence ?), AL2.10 (Redondance) | CP-2, CP-10 (Contingence, Redondance), CSF: PR.IP-4 |

Contrôle 12 / 13 (Continuité des services) | SYS.4.1 (Concepts de haute disponibilité) | Le basculement et la redondance sont essentiels pour la disponibilité et les exigences KRITIS. |

| Services non utilisés | 8.9 (Gestion de configuration) | 8.9 (Gestion de configuration) | Art. 20 (Hygiène cyber) | §8a / KritisV | AL2.x (Durcissement ?), Sécurité logicielle | CM-7 (Fonctionnalité minimale), CSF: PR.IP-1 |

Contrôle 2 (Inventaire/Contrôle SW) ou 11 (Config sécurisée) | SYS.1.1 (Serveur), NET.1.1 | Désactiver les services inutiles, minimiser la surface d’attaque. |

| ACL non utilisées | 8.23 (Sécurité réseau) | 8.23 (Sécurité réseau) | Art. 21 (Sécurité réseau) | §8a / KritisV | AL3 (Sécurité réseau) | SC-7 (Protection frontière), CSF: PR.PT-3 |

Contrôle 9 (Ports réseau, ACL) | NET.1.1, OPS.1.2 (Exploitation correcte) | Supprimer les règles ACL inutiles, réduire la complexité, documentation claire. |

| Utilisation de VRF | 8.23 (Sécurité réseau) | 8.23 (Sécurité réseau) | Art. 21 (Segmentation) | §8a / KritisV | AL3 (Sécurité réseau, Séparation) | SC-7 (Protection frontière), CSF: PR.AC / PR.PT |

Contrôle 9 (Limitation & Contrôle) | NET.1.1 (Composants réseau) | Virtual Routing & Forwarding pour séparation logique (locataires, zones de sécurité, etc.). |

| Sécurité SNMP | 5.35 (Utilisation de protocoles de comm. sécurisés) | 5.35 (Utilisation de protocoles de comm. sécurisés) | Art. 20 (Protocoles réseau sécurisés) | §8a / KritisV | AL2.5 (Chiffrement en transit) | AC-17 (Gestion à distance), CSF: PR.PT-3 |

Contrôle 9.4 (Limiter protocoles réseau) | NET.1.1 (Composants réseau) | SNMPv3 avec Auth & Chiffrement, pas de SNMPv1/v2c – réduction des risques MitM/sniffing. |

| Analyse SPOF | 5.29 (Redondance) / poss. 5.30 (Résilience) | 5.29 / 5.30 (Résilience) | Art. 21 (Continuité d’activité) | §8a / KritisV | AL2.10 ou AL3.2 (Gestion des urgences) | CP-2, CP-10 (Contingence), CSF: ID.RA / PR.IP-9 |

Contrôle 12 / 13 (Résilience, selon version) | SYS.4.1 (Haute dispo), DER.3 (Gestion incidents) | Identifier les SPOF, minimiser les risques de panne, stratégie de redondance. |

(*1) Les références d’articles (Art. 20, Art. 21) concernent la directive NIS2 (UE) 2022/2555.

Remarque : Ce tableau utilise les numéros de contrôles ISO/IEC 27001:2022 et 27002:2022. Si votre organisation utilise encore la version 2013, les identifiants (A.x.x) diffèrent.

ISO 27001 est devenu le « standard de facto » en matière de sécurité de l’information. Sur la base des contrôles d’ISO 27002, des mesures techniques comme la journalisation, la cryptographie ou la segmentation réseau peuvent être évaluées. Les recommandations de configuration de ce rapport (p. ex. sécurité des mots de passe, ACLs) sont essentielles pour mettre en œuvre ces contrôles avec succès.

Les CIS Controls présentent une liste priorisée de mesures de cybersécurité (inventaire, contrôle d’accès, surveillance, etc.). Les CIS Benchmarks contiennent en plus des recommandations détaillées de durcissement pour Cisco IOS, ASA, Linux ou Windows. Les résultats et recommandations de ce rapport (NTP, syslog, politiques de mots de passe) sont directement applicables aux guides CIS.

Les directives du NIST (National Institute of Standards and Technology) sont largement utilisées aux États-Unis et à l’international. Le NIST Cybersecurity Framework (CSF) (avec ses cinq fonctions « Identify », « Protect », « Detect », « Respond », « Recover ») couvre les exigences techniques et organisationnelles. Les faiblesses de ce rapport (p. ex. accès distants non sécurisés, absence de logs) se situent clairement dans les catégories « Protect » et « Detect ».

En Allemagne, le BSI IT-Grundschutz fournit un cadre obligatoire pour les mesures de sécurité. Les composants réseau apparaissent dans des modules comme NET.1.1 (Routeurs & Switches) et SYS.1.1 (Serveurs généraux). Des configurations sécurisées (p. ex. accès de gestion chiffrés, service password-encryption) contribuent fortement à atteindre les objectifs IT-Grundschutz.

Dans l’e-commerce, la norme PCI DSS est primordiale. Elle impose des règles strictes pour la journalisation, la segmentation réseau, la gestion des correctifs et le chiffrement afin de protéger les données de cartes bancaires. Les faiblesses identifiées dans ce rapport (p. ex. ports Telnet ouverts, mots de passe en clair) doivent être corrigées rapidement.

Pour les entreprises de santé (cliniques, IT médicales), HIPAA est particulièrement pertinent. Audit trails, contrôle d’accès et standards de chiffrement solides sont essentiels. Des connexions distantes non sécurisées ou une configuration syslog insuffisante peuvent rapidement mener à des violations lors d’un audit HIPAA.

D’autres exigences existent, parmi lesquelles :

Pour corriger les faiblesses identifiées et renforcer la sécurité IT, vous devriez notamment :

failover lan unit et failover interface).Ces mesures vous aideront à mieux répondre aux exigences TISAX et NIS2, tout en tenant compte d’autres cadres comme ISO 27001/27002, CIS Benchmarks, NIST CSF, BSI IT-Grundschutz ou KRITIS. Un réseau sécurisé et correctement configuré réduit considérablement la surface d’attaque et constitue un élément clé d’une stratégie de cybersécurité efficace.